Nmap adalah salah satu tool scurity yang telah ada sejak dulu, salah satu tools legend yang luarbiasa menurut saya. NMAP ini mirip dengan tools amass. NMAP adalah salah satu tools yang identik dengan peretasan, dan sangat terkenal, tetapi kebanyakan orang tidak tahu bagaimana menggunakan NMAP ini secara maksimal. Pada umumnya hanya menggunakan perintah ini:

$ nmap host

Jika hanya menjalankan perintah ini, Anda bahkan tidak memindai semua port, dan sudah pasti tidak mendapatkan semua informasi yang dapat ditemukan oleh Nmap! Nmap pada dasarnya adalah pemindai port, tetapi fungsinya lebih dari sekadar memberi tahu port mana yang terbuka. Bahkan juga dapat menggunakan Nmap untuk menemukan bugs!

The Basic Scan

Secara default Nmap melakukan pemindaian TCP SYN standar pada 1000 port host teratas.

$ nmap host

At an absolute minimum, I will get more verbosity using -v or -vv.

Minimal absolut, saya akan mendapatkan lebih banyak verbositas menggunakan -v atau -vv.

Target Specification

$ nmap -vv host

Target Specification

Nmap juga bisa menjalankan perintah secara lebih spesifik target dalam banyak format berbeda, termasuk alamat IP, ranges CIDR, dan tanda dash.

Ping Sweeping

Jika Anda hanya ingin menemukan host mana yang aktif, Anda menggabungkan scan dan ping dengan menambahkan -sn

Terkadang ada beberapa host yang tidak merespon perintah ping, maka untuk skip ping check dan hanya penggunakan scan host port cukup menambahkan perintah -Pn

Scan Targets di sebuah file

Untuk menjalankan perintah ini cukup menambahkan perintah -iL

Scan Types

$ nmap hostname

$ nmap 123.123.123.123

$ nmap 123.123.123.1/24

$ nmap 123.123.123.1–255

Ping Sweeping

Jika Anda hanya ingin menemukan host mana yang aktif, Anda menggabungkan scan dan ping dengan menambahkan -sn

$ nmap -sn 123.123.123.1/24

Terkadang ada beberapa host yang tidak merespon perintah ping, maka untuk skip ping check dan hanya penggunakan scan host port cukup menambahkan perintah -Pn

$ nmap -Pn host

Scan Targets di sebuah file

Untuk menjalankan perintah ini cukup menambahkan perintah -iL

$ nmap -iL ./hosts.txt

Scan Types

Di mode ini sebenarnya mempunyai 9 tipe, tetapi hanya mempunyai 2 perintah utama yaitu;

TCP SYN (-sS)

UDP (-sU)

Jenis pemindaian default adalah TCP SYN. Untuk scan port UDP gunakan -sU. Jenis pemindaian lainnya dapat berguna untuk firewall tersembunyi tetapi dapat mengorbankan akurasi atau kecepatan. Kita dapat menemukan informasi lebih lanjut tentang berbagai jenis pemindaian nmap di sini https://nmap.org/book/man-port-scanning-techniques.html

Specifying Ports

You can specify which ports to scan with -p. By default, only 1000 ports are scanned. To scan all ports:

Specifying Ports

You can specify which ports to scan with -p. By default, only 1000 ports are scanned. To scan all ports:

Kita dapat menentukan port mana yang akan di scan dengan -p. Secara default, hanya 1000 port yang di scan. Untuk scan seluruh port bosa mengginakan perintah:

$ nmap -p 1–65535 host

Kita juga dapat menentukan daftar yang dipisahkan koma dengan port tunggal, range dan port UDP tertentu:

Version and OS Enumeration

$ nmap -p 23,23,25,110,80–90,U:53,1000–2000

Version and OS Enumeration

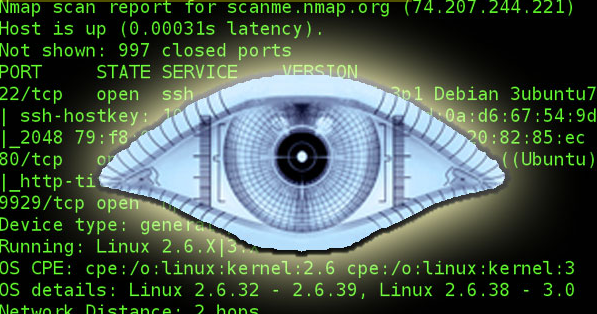

Ketika Nmap menemukan port terbuka, Nmap dapat memeriksa lebih jauh untuk menemukan layanan apa yang sedang dijalankan jika kita menentukan -sV. Kita dapat mengatur seberapa kuat probe yang kita inginkan dari O (probe ight, cepat tapi tidak akurat) hingga 9 (coba semua probe, lambat tapi akurat)

$ nmap -sV — version-intensity 9

Nmap dapat menebak sistem operasi mana yang dijalankan host berdasarkan hasil pemindaian aktifkan fitur ini dengan -O:

Firewall Evasion

$ nmap -O host

Firewall Evasion

Ia juga memiliki fungsi menghindari firewall yang ekstensif. Sejujurnya saya tidak pernah menggunakan fitur ini tetapi fitur ini memungkinkan kita melakukan beberapa hal keren termasuk memalsukan alamat sumber.

Output Formats

Output Formats

Nmap menawarkan banyak output format. Beberapa lebih baik untuk dibaca manusia, yang lain lebih baik untuk diurai ke alat lain. Saya cenderung menampilkan pindaian ke semua format menggunakan.

Scan Speed

$ nmap -oA outputfile host

Specific options include:

-oN Normal

-oX XML

-oS scr1pt k1dd13

-oG greppable

Scan Speed

Kita juga dapat menyesuaikan kecepatan pemindaian nmap. menggunakan -T<0-5>. Angka yang lebih tinggi berarti kecepatan yang lebih tinggi.

Kecepatan yang lebih tinggi berarti akurasi yang lebih rendah, dan sebaliknya.

Nmap Scripting Engine

This is where Nmap gets really interesting! It can also run Lua scripts. These can do pretty much anything. Nmap comes with about 600 of them that perform various vuln scanning and enumeration tasks, but you can also code your own.

$ nmap -T3 host

Nmap Scripting Engine

This is where Nmap gets really interesting! It can also run Lua scripts. These can do pretty much anything. Nmap comes with about 600 of them that perform various vuln scanning and enumeration tasks, but you can also code your own.

Di sinilah Nmap menjadi sangat menarik! Itu juga dapat menjalankan skrip Lua. Ini dapat melakukan hampir semua hal. Nmap hadir dengan sekitar 600 di antaranya yang melakukan berbagai pemindaian vuln dan scan pencacahan, tetapi kita juga dapat membuat kode sendiri.

Secara default lokasi script LUA ini berada di

<nmap directory>/share/nmap/scripts/*

Bergantung pada penyiapan kita, kita juga dapat membukanya dengan menjalankan

$ locate *.nse

$ locate *.nse

Sebagai contoh penggunaan skrip Nmap, untuk memeriksa apakah sebuah host rentan terhadap Eternal Blue, kita dapat menjalankan:

Some scripts require arguments, you can specify them with --script-args=n1=v1,n2=v2 etc.

$ nmap --script=smb-vuln-cve-2017–7494 host

Some scripts require arguments, you can specify them with --script-args=n1=v1,n2=v2 etc.

Beberapa skrip memerlukan argumen, kita dapat menentukannya dengan --script- args=n1=v1,n2=v2 dll.

Untuk mendapatkan bantuan tentang argumen mana yang dapat diterima oleh skrip:

To upgrade your scripts to the latest and greatest, just run:

A Nice Alias -A

A helpful alias is -A, which will enable OS detection, service version detection, script scanning, and traceroute.

$ nmap --script-help=scriptname

To upgrade your scripts to the latest and greatest, just run:

$ nmap --script-updatedb

A Nice Alias -A

A helpful alias is -A, which will enable OS detection, service version detection, script scanning, and traceroute.

Alias h@pful adalah -A, yang akan mengaktifkan deteksi OS, pemindaian skrip deteksi versi layanan, dan traceroute

My Go-To Command

nmap -A host

My Go-To Command

Untuk pemindaian menyeluruh dari satu host, perintah masuk yang layak adalah:

A Few Hot Tips

$ nmap -A -p1–65535 -v host

A Few Hot Tips

Ini hanyalah tip acak dari komentar tweet asli saya yang tidak sepenuhnya cocok dengan kategori lain tetapi terlalu berguna untuk diabaikan.

Jika pemindaian Anda memakan waktu lama dan Anda ingin lebih bertele-tele, tekan v' saat pemindaian sedang berjalan. Anda dapat meningkatkannya beberapa langkah selama pemindaian. Tidak perlu menghentikan pemindaian untuk menambahkan 'v"!

Convert Nmap XML output ke report friendly HTML gunakan xsltproc.

Convert Nmap XML output ke report friendly HTML gunakan xsltproc.

sltproc <nmap-output.xml> -o <nmap-output.html>

Jika Anda mengeluarkan ke file dengan -oN, -oG atau -oX, Anda dapat menghentikan pemindaian yang sedang berlangsung dan mengambil tepat di mana Anda tinggalkan nanti dengan menggunakan resume <file>